Die fünf wichtigsten Cloud-Security-Aspekte

17 September, 2018

Durch kontinuierlich steigende Nutzeranzahlen wird Cloud Security immer wichtiger

Cloud Services bestehen aus zahlreichen Systemkomponenten. Diese müssen perfekt aufeinander abgestimmt sein, um den Nutzern die versprochenen Funktionen zu bieten.

Dabei stehen Cloud-Anbieter vor der großen Herausforderung, ihren Kunden einen hohen technischen Entwicklungsstand und einfache Bedienbarkeit zu bieten, während sie ein hohes Niveau an Informationssicherheit gewährleisten.

Hier sind jedoch auch die Cloud-Nutzer gefordert, da es oft in ihrer Verantwortung liegt, die Cloud Services in ihre existierende IT-Landschaft technisch zu integrieren, Zugriffsrechte zu vergeben und zu entziehen oder regelmäßig Backups anzufertigen.

Optimales Zusammenwirken von Verhaltensregeln, Prozessen und technischen Vorgaben ist der Schlüsselfaktor

Technologien entwickeln sich rasch weiter und bieten viele Vorteile, sind aber auch mit Risiken behaftet. Diese liegen in den verwendeten Systemkomponenten selbst, entstehen jedoch auch durch deren Zusammenspiel. Hier kommen verschiedene Faktoren zum Tragen – beispielsweise fehlerhafte Konfiguration, Programmier-Schwachstellen, Cyber-Attacken oder technisch bedingte Betriebsausfälle. Experten sehen die Cloud Security daher als ein zunehmend wichtiges Handlungsfeld im Cloud Computing – insbesondere vor dem Hintergrund zunehmender Nutzung von Cloud Services in wertschöpfenden Geschäftsprozessen.

Ein hohes Cloud-Security-Niveau basiert auf dem optimalen Zusammenwirken von Verhaltensregeln, Prozessen und technischen Vorgaben. Diese müssen jedoch nicht nur technische Sicherheitsaspekte berücksichtigen, sondern auch sicherstellen, dass gesetzliche und branchenspezifische, regulatorische Vorschriften umgesetzt werden. Daher stellt nur das optimale Zusammenwirken aller an der Cloud Security beteiligten Systemkomponenten sicher, dass der Cloud Service das den Cloud-Kunden zugesagte Sicherheitsniveau erreicht.

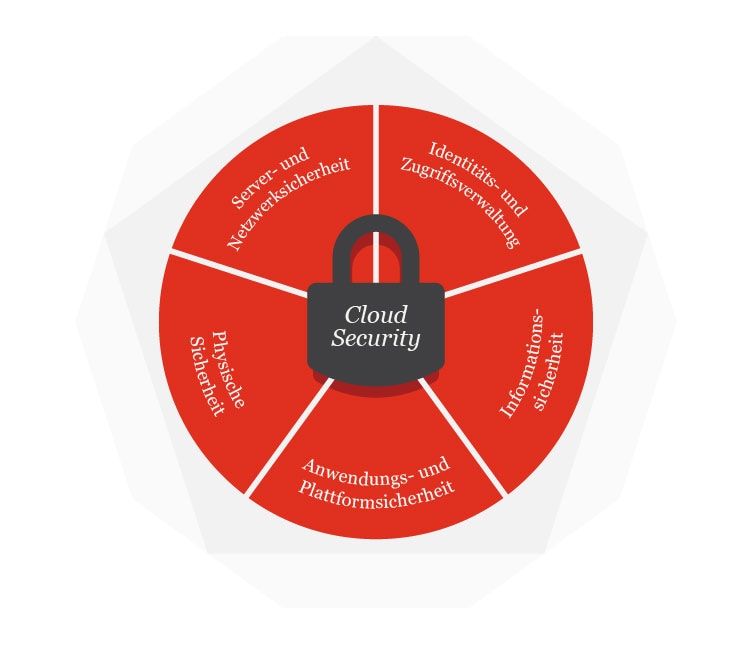

Die fünf essentiellen Aspekte der Cloud-Security

1. Server- und Netzwerksicherheit

Die Server- und Netzwerksicherheit gehört zu den wichtigsten Aspekten der Cloud Security, da sie die erste Verteidigungslinie gegen Angriffe von außen ist. Die Maßnahmen dienen beispielsweise dazu, die Datenströme der unterschiedlichen Cloud-Kunden voneinander zu separieren oder eine sichere Serverkonfiguration zu gewährleisten.

2. Identitäts- und Zugriffsverwaltung

Jeder Zugriff auf Systemkomponenten muss gesichert sein. Entsprechende Prozesse werden oft auch als „Identity and Access Management“ bezeichnet und gewährleisten, dass nur autorisierte Personen auf kritische Systemkomponenten wie etwa Hypervisoren, Datenbanken oder Firewalls zugreifen können.

3. Informationssicherheit

Das Speichern und Verarbeiten sensibler Daten in der Cloud erfordert, dass die Vertraulichkeit, Integrität und Verfügbarkeit dieser jederzeit gegeben ist. Hier spielen Themen wie beispielsweise Verschlüsselung, Rollen- und Funktionstrennung oder eine DSGVO-konforme Datenschutzrichtlinie eine wichtige Rolle.

4. Anwendungs- und Plattformsicherheit

Cloud-Anwendungen sind teils sehr komplex. Daher sollte besonderes Augenmerk darauf liegen, der Applikationssicherheit bereits im Entwicklungsprozess besonderes Gewicht beizumessen. Darüber hinaus müssen Anwendungen und deren Komponenten regelmäßig auf Schwachstellen überprüft werden.

5. Physische Sicherheit

Rechenzentren sind ein zentrales Element und müssen eine sichere und robuste Umgebung für die Hardware bereitstellen. Das Gewähren von Zutrittsberechtigungen muss gemäß definierter Prozesse erfolgen. Mittels Zugangskarten, Schleusen und Videoüberwachung sind die tatsächlich erfolgten Zutritte zu überwachen.

„Cloud-Anbieter sind gefordert, ein hohes Niveau an Cloud Security zu gewährleisten. Aus diesem Grund müssen sie dem Konzipieren entsprechender Cloud-Security-Maßnahmen besondere Aufmerksamkeit widmen.“

Weitere Top-Themen zu Cloud Computing

BSI C5 – Der Anforderungskatalog des BSI für mehr Transparenz in der Cloud

Beim Einsatz von Cloud-Diensten kommt es auch auf die Compliance an. Daher hat PwC im Auftrag des Bundesamts für Sicherheit in der Informationstechnik (BSI) den Anforderungskatalog Cloud Computing (C5) entwickelt.

Projekt „AUDITOR“ entwickelt europaweite Zertifizierung von Cloud-Diensten

PwC ist Teil eines interdisziplinären Teams aus Wissenschaftlern und Unternehmen, das eine Datenschutzzertifizierung von Cloud-Diensten auf Basis der neuen EU-Datenschutz-Grundverordnung (DSGVO) erarbeitet. Der Standard soll europaweit zum Einsatz kommen.

Contact us

Aleksei Resetko

CISA, CISSP, Partner Cyber Security & Privacy, PwC Germany

Tel.: +49 1511 1653831