Ihr Experte für Fragen

Karsten Wilop

Partner Financial Services – Technology Trust bei PwC Deutschland

E-Mail

Ihre Informationen im Mittelpunkt. Schützen Sie was Ihnen wichtig ist – mit einem risikobasierten Ansatz.

Informationssysteme in Ihrem Unternehmen wurden mit einer Ransomware infiziert. Geschäftskritische Systeme sind betroffen. Sie haben 36 Stunden Zeit, um ein Lösegeld zur Befreiung der Systeme zu überweisen. Ansonsten droht Ihnen der Verlust von Daten und ein potenziell massiver Imageschaden. Dabei hatten Sie doch die neuesten Anti-Viren-Programme installiert. Zum Glück sind die meisten Sicherheitsvorfälle weniger dramatisch. Einige bleiben jedoch unentdeckt.

Die gegen Sicherheitsvorfälle wirkenden Managementmaßnahmen sind komplex und vielfältig. Dabei hängt deren Auswahl vom Risikoprofil eines Unternehmens ab und muss unter Umständen durch bestehende Regulatorik – zum Beispiel das IT-Sicherheitsgesetz oder die Mindestanforderungen an das Risikomanagement im Bankensektor – oder Standards – wie der ISO27001 – beeinflusst werden. Falsch gesetzte Prioritäten können dazu führen, dass Unternehmen – wie im obigen Beispiel – sich in trügerischer Sicherheit wiegen. Es bedarf einer risikoorientierten Betrachtung, formuliert in der Cyber-Security-Strategie, und umgesetzt in der Security Operations, um dem entgegen zu wirken.

„Nur wer seine Bedrohungslage, Schwachstellen und die sich daraus ergebenden Risiken kennt, kann diese effektiv und effizient managen. Viele Führungskräfte denken beim Cyber-Risikomanagement jedoch zu punktuell und verfolgen keinen weitsichtigen Ansatz. Das kann zu kurzfristigen Erfolgen führen, ist langfristig jedoch potenziell ineffizient.“

Unser Angebot

Cyber-Risikomanagement ist mehr als die die punktuelle Ausgestaltung von Managementmethoden

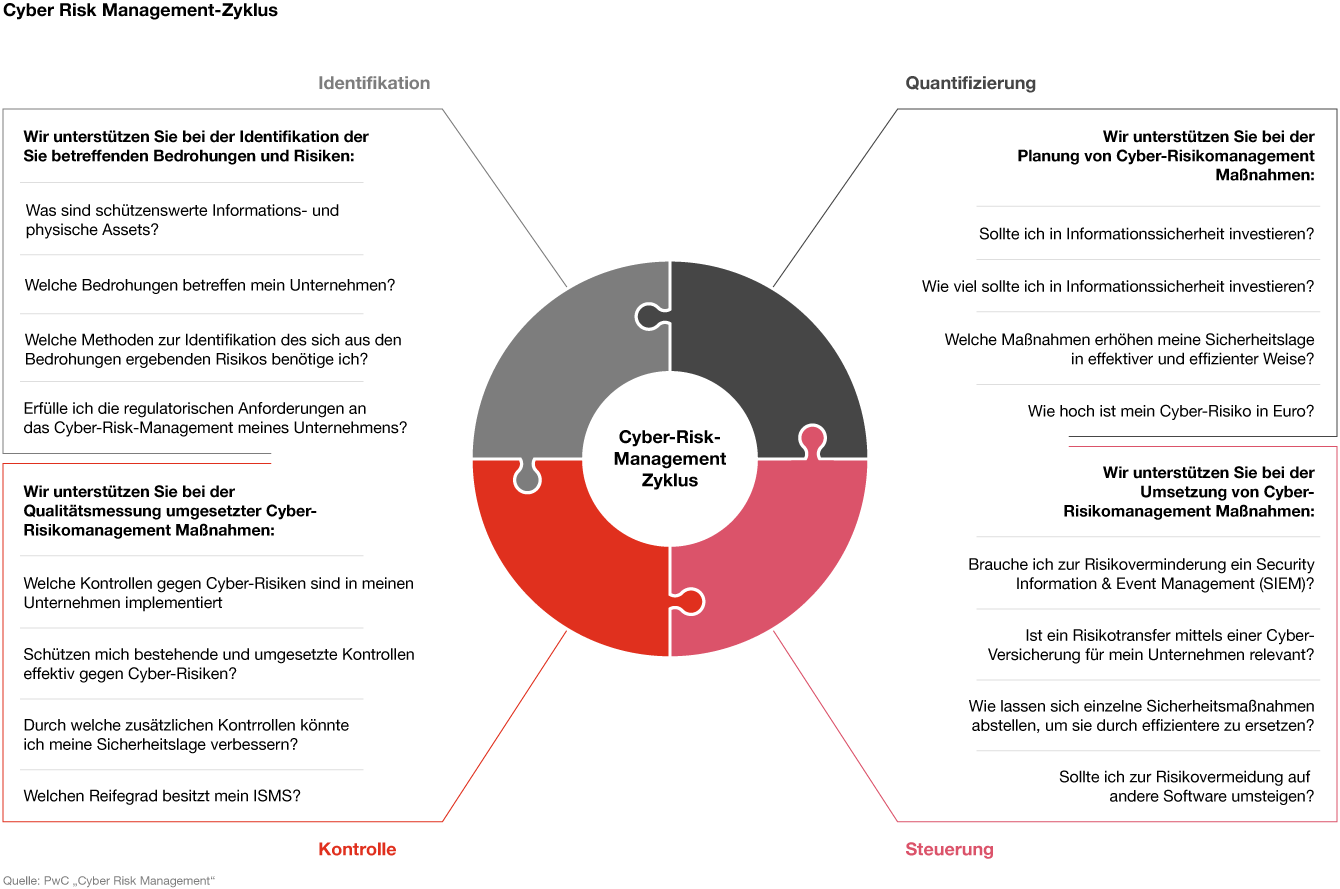

Cyber-Risikomanagement umfasst den iterativen Prozess von der Identifikation, über die Quantifizierung und Steuerung bis zur Kontrolle von IT- und Informationssicherheitsrisiken. Unser Ziel ist es, Ihnen zu jeder dieser Managementphasen passgenaue Lösungen anzubieten und diese in Ihren unternehmerischen Gesamtkontext einzubetten.

Unsere Lösungen lassen sich in den klassischen Risikomanagement-Zyklus einordnen:

Ihr Anliegen

- Identifikation

- Quantifizierung

- Steuerung

- Kontrolle

Identifikation

Der erste Schritt hin zum Management

Welche Bedrohungen betreffen Ihr Unternehmen? Welche Methoden zur Identifikation des sich aus den Bedrohungen ergebenden Risikos benötigen Sie? Welche Informationen und physische Assets sind schützenswert? Erfüllen Sie die regulatorischen Anforderungen an das Cyber-Risikomanagements Ihres Unternehmens?

Diese Fragen fallen in die Identifikations-Phase des Risikomanagement-Zyklus. Bevor Risiken überhaupt erst mit Managementmethoden gesteuert werden können, sind sie in einem ersten Schritt zu identifizieren. Nur so kann ein Überblick über die aktuelle Bedrohungslage generiert werden, die Ihr Unternehmen betrifft.

Unsere Leistungen

Unsere Cyber-Security-Experten begleiten Sie in allen Phasen des Cyber Risk Managements

Die Implementierung und nachhaltige Umsetzung des Risikomanagement-Zyklus bedarf unterschiedlichster Kompetenzen und Erfahrungen. Wir stellen Ihnen bei PwC Deutschland genau die Expert:innen zur Seite, die Sie benötigen. Dabei setzen wir auf unsere umfassende Expertise, jahrelange Erfahrung am Markt sowie führende Tools.

Contact us