Cyber Security und KRITIS in der IT und Telekommunikation

Ihre Expertin für Fragen

Dr. Silvia Knittl

Director, Cyber Security & Privacy bei PwC Deutschland

Tel.: +49 151 1548-0524

E-Mail

Cyber Security − Der Schutzschild für die globale Vernetzung

Die zunehmende Digitalisierung und Vernetzung aller Wirtschaftsbereiche hat zu einer stärkeren Abhängigkeit von IT- und Telekommunikationsnetzen geführt. Organisationen setzen immer mehr digitale Prozesse und Dienste ein, um ihre Abläufe zu optimieren und ihre Geschäftsziele zu erreichen. Dabei spielt die IT-Infrastruktur eine entscheidende Rolle. Sie bildet die Basis für die digitale Transformation und erhöht gleichzeitig das Risiko für Cyberangriffe. Die Auswirkungen von Cyberangriffen können schwerwiegend sein, betreffen sie doch die Integrität, Vertraulichkeit und Verfügbarkeit von Daten und IT-Infrastrukturen. Firmen erleiden durch Cyberangriffe sowohl Reputationsverluste als auch finanzielle Schäden.

„IT und Telekommunikation sind die Nervenbahnen einer vernetzten Welt. Deren Schutz ist das Ziel einer durchdachten KRITIS-konformen Sicherheitsarchitektur, um die Digitalisierung weiterhin sicher voranzutreiben.“

Die KRITIS-Verordnung trägt dem Rechnung. Sie sorgt dafür, dass Betreiber von kritischen Infrastrukturen eine besondere Verantwortung für die Sicherheit tragen. Betroffene Unternehmen im Sektor IT und Telekommunikation umfassen Organisationen, die Leistungen, wie die Versorgung von Unternehmen mit öffentlicher Telefonie, Internet sowie Datenspeicherung und -verarbeitung, erbringen – und damit als Dienstleister für kritische Infrastrukturen fungieren. Um die Funktionsfähigkeit und kontinuierliche Erreichbarkeit von IT-Systemen und Telekommunikationslösungen zu gewährleisten, müssen Unternehmen im IT- und Telekommunikationsbereich entsprechende Schutzmaßnahmen ergreifen. Dazu zählen unter anderem das Identifizieren von Schwachstellen, die Implementierung von Sicherheitsmaßnahmen und die regelmäßige Überprüfung der Systeme.

Die verheerenden Auswirkungen von Cyberangriffen auf IT und Telekommunikation

Während Sektoren wie Ernährung oder Gesundheit schon seit langem steigendem regulatorischen Druck zur sicheren Versorgung ausgesetzt sind, ist es in der IT und Telekommunikation relativ neu, sich nachweisbar den Anforderungen der Aufsichtsbehörden zu stellen. Die Dynamik in der IT und Telekommunikation durch andauernde Weiterentwicklungen und Innovationen gefährdet diesen Sektor besonders. Jede Neuentwicklung kann neue Schwachstellen hervorbringen.

Vor allem die Risiken durch Cyberkriminalität spielen dabei eine große Rolle, denn während die meisten anderen KRITIS-Sektoren vor allem durch physische Assets dominiert werden, werden die meisten Prozesse bei IT und Telekommunikation digital durchgeführt, mit der Unterstützung physischer Technologiekomponenten. Diese Eigenschaft macht den IT- und Telekommunikationssektor zu einem attraktiven Ziel für verschiedene Arten von Cyberkriminalität und sogar für externe staatliche Aggressoren.

IT und Telekommunikation im Visier von Cyberkriminellen

Wie auch bei allen anderen kritischen Infrastrukturen, kann ein Angriff auf Institutionen des IT- und Telekommunikationssektors fatale Auswirkungen haben. Dringt ein Angreifer beispielsweise in die internen Systeme eines Mobilfunkanbieters ein, so hat dieser Zugriff sensible Daten tausender Kunden. Er kann Telefonate und das Senden von Nachrichten blockieren, oder bewusst unautorisierte Nachrichten und so Falschinformationen verbreiten. Dies ist vor allem unter dem Gesichtspunkt brisant, dass Notfallwarnsysteme deutschlandweit Mobilfunkdienste nutzen.

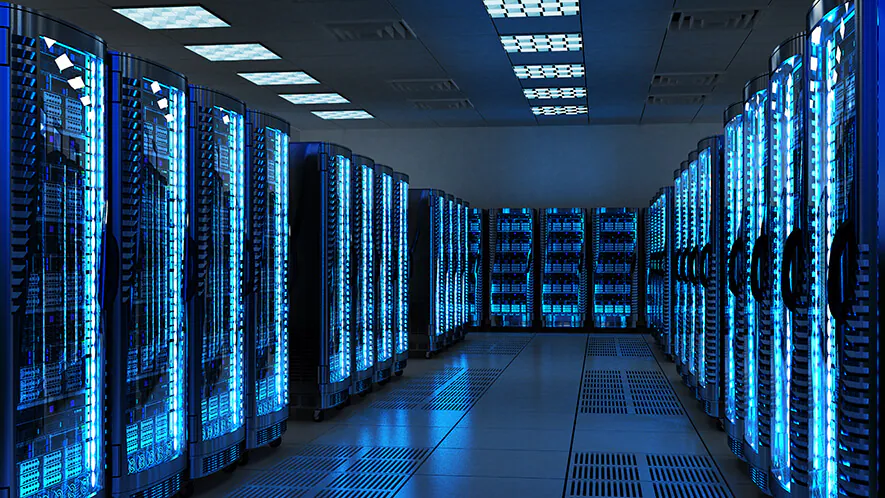

Können Internetprovider nach einem Cyberangriff private Haushalte und Unternehmen nicht mehr mit Internet versorgen, hat das im Zeitalter der Digitalisierung ähnlich gravierende Auswirkungen wie ein Stromausfall. Auch Cloud-Service-Anbieter rücken oft ins Auge von Cyberkriminellen: Erhalten diese Zugang zu den Servern und den darauf gespeicherten Daten, können sie damit deren Eigentümer erpressen: Das Spektrum reicht dabei von privaten Dateien von Einzelpersonen bis hin zu Geschäftsgeheimnissen großer Konzerne.

Im Zeitalter der Digitalisierung kann eine Einschränkung der Versorgung mit IT und Telekommunikation schnell Auswirkungen auf andere kritische Infrastrukturen haben. Andere KRITIS-Sektoren, wie beispielsweise das Finanz- und Versicherungswesen oder Transport und Verkehr, die zunehmend abhängig vom Internet sind, können massive Probleme bekommen, wenn Online-Funktionen nicht mehr genutzt werden können. Aufgrund der möglichen weitreichenden Folgen eines Angriffs auf Institutionen des IT- und Telekommunikationssektors, sind Betreiber in Deutschland verpflichtet, notwendige Sicherheitsvorkehrungen zu treffen, die durch die KRITIS-Verordnung vorgegeben werden.

Immer mehr Betreiber müssen Sicherheitsvorkehrungen treffen

Das BSI legt anhand von Schwellenwerten fest, ob eine Institution als Betreiber einer kritischen Infrastruktur eingestuft wird. Werden die Schwellwerte durch eine Institution überschritten, gilt sie als KRITIS-Betreiber. Im Zuge der novellierten KRITIS-Verordnung wurden die Schwellenwerte massiv angepasst, wodurch schlagartig mehr Institutionen als KRITIS-Anbieter eingestuft wurden. Um eine lückenlose Versorgung der Allgemeinheit mit öffentlicher Telefonie, Internet und Datenspeicherung sicherzustellen, sind KRITIS-Betreiber im IT- und Telekommunikationssektor verpflichtet, sowohl physische als auch virtuelle Sicherheitsvorkehrungen zu treffen. Physische Sicherheit kann zum Beispiel durch das Absichern von Rechenzentren und Büroräumen gegen unbefugten Zutritt in Form von personalisierten Zugangsschlüsseln, Einlasskontrollen und Barrieren geschaffen werden.

Mindestens genauso wichtig wie die physische Sicherheit, ist die digitale Sicherheit. Denn während die Hürde für einen Angreifer recht hoch ist, sich selbst in reale Gefahr zu begeben und in ein Gebäude einzubrechen oder eine Internetleitung zu kappen, ist es für ihn viel bequemer „von zuhause“ aus zu arbeiten. Ein Angreifer braucht lediglich einen Computer und Internetzugang – die Gefahr einer Cyber-Attacke ist dadurch extrem hoch, da der Angreifer bei Erfolg Möglichkeiten mit enormen Ausmaß hat.

Da die möglichen Angriffsvektoren kaum vielseitiger sein könnten, schreibt das BSI eine Vielzahl von Anforderungen vor, die ein KRITIS-Betreiber in der IT- und Telekommunikation erfüllen muss. Dazu gehören unter anderem Meldepflichten an das BSI, der Einsatz von Systemen zur Angriffserkennung (z. B. SOC, SIEM) oder das Einholen einer Genehmigung vom Innenministerium für kritische Komponenten in KRITIS-Anlagen. Zusätzlich kann die Cybersicherheit eines KRITIS-Betreibers durch die Anwendung eines branchenspezifischen Sicherheitsstandards (B3S) erhöht werden. Diese sind speziell auf den IT- und Telekommunikationssektor zugeschnitten und adressieren bekannte Schwachstellen und Risiken. Die Anforderungen an die Sicherheit von KRITIS-Betreibern werden durch verschiedene gesetzliche Auflagen vorgegeben.

Gesetzliche Aspekte für die Informationssicherheit in IT und Telekommunikation

- IT-Sicherheitsgesetz 2.0 (ITSiG 2.0)

- KRITIS-Verordnung

- NIS 2

- Datenschutz-Grundverordnung (DSGVO)

- Telekommunikationsgesetz (TKG)

- IT-Grundschutz

IT-Sicherheitsgesetz 2.0 (ITSiG 2.0)

Gemäß dem IT-Sicherheitsgesetz sind Organisationen mit kritischen Infrastrukturen dazu verpflichtet, entsprechende Maßnahmen zur Erhöhung der Sicherheit informationstechnischer Systeme umzusetzen. Mit der voranschreitenden Digitalisierung nimmt die Vernetzung und Abhängigkeit von zuverlässigen und sicheren IT-Systemen und Netzen stetig zu. Daher ist eine widerstandsfähige Funktion der IT-Systeme und Netze für Unternehmen der IT- und Telekommunikationsbranche besonders wichtig, um die globale Vernetzung ermöglichen zu können.

Wie wir Sie unterstützen können

Trust-by-Design mit einer Zero-Trust-Architektur

Um die gesetzlichen Vorgaben für die Cybersicherheit kritischer Infrastrukturen zu erfüllen, müssen sich KRITIS-Betreiber Gedanken über eine gut durchdachte Enterprise Security Architecture (ESA) machen. Diese wird auf das Unternehmen gesamtheitlich angewendet und muss das Zusammenspiel von Mitarbeitenden, Prozessen und Technologien betrachten. Ein relevantes Architekturprinzip ist Zero-Trust. Der Grundgedanke ist: „Never trust, always verify“ − es wird prinzipiell jeder Zugriff, jede Verbindung und jede:r Benutzer:in in einem Netz als potenziell gefährlich betrachtet, bis seine Integrität und Zuverlässigkeit überprüft wurde. Im Gegensatz zu traditionellen Sicherheitsarchitekturen, die strikt zwischen dem öffentlichen, „gefährlichen“ Netz und dem internen, vermeintlichen sicheren Netz trennen, kann ein:e Angreifer:in sich in einer Zero-Trust-Architektur nicht frei im internen Netz bewegen, sondern muss sich entsprechend der Vorgaben autorisieren.

Unser ESA-Team hat sich auf die Konzeption, Implementierung und Steuerung von KRITIS-Sicherheitsarchitekturen im IT- und Telekommunikationssektor spezialisiert. Durch eine Scope- und Gap-Analyse überprüfen wir, inwiefern unsere Kunden die KRITIS-Vorgaben bereits erfüllen und identifizieren Schwachstellen in der bestehenden Sicherheitsarchitektur.

Anschließend bündeln wir die Compliance-Anforderungen aus den für KRITIS-Betreibern geltenden Regularien und entwickeln eine individuell auf unsere Kunden zugeschnittene Enterprise Security Architecture.

Nachdem die Sicherheitsarchitektur designt wurde, helfen wir dabei, diese zu realisieren. Dazu erstellen wir Sicherheits-Policies, die die Sicherheitsziele und Verantwortlichkeiten festlegen oder wir entwickeln Incident-Response-Prozesse, die im Fall eines Cyber-Vorfalls ausgelöst werden. Auch bei der technischen Umsetzung, wie dem Verschlüsseln von Informationen oder dem Einrichten eines Identitäts- und Berechtigungsmanagements, unterstützen wir mit unserer Expertise.

Die Realisierung der Enterprise Security Architecture gibt unseren Kunden nicht nur die KRITIS-Readiness, also die Erfüllung der KRITIS-Anforderungen, sondern hat noch weitere postive Nebeneffekte.

Durch eine durchdachte Enterprise Security Architecture werden Prozesse vereinfacht, überflüssige Technologien identifiziert und unklare Verantwortlichkeiten restrukturiert. Das hat bei unseren Kunden zu Kosteneinsparungen geführt und deren Organisation entkompliziert – wodurch die Auswirkungen von Cyberangriffen weiter reduziert werden können.

Contact us